我院郭光灿院士团队在量子密钥分发(QKD)的实际安全性研究方面取得重要进展。该团队韩正甫、王双、银振强、陈巍等发现了QKD发送端调制器件的一种潜在安全性漏洞,并利用该漏洞完成的量子黑客攻击实验表明:当QKD的发送端未对该漏洞进行严格防护时,攻击者有可能利用其获取全部的密钥信息。相关研究的两项成果分别于4月20日和5月16日在线发表在国际学术知名期刊《Optica》[Optica, 10, 520-527(2023)]和《Physical Review Applied》[Physical Review Applied, 19,054052(2023)]上,并入选当期的编辑推荐工作。

QKD理论上可以在用户之间生成信息论安全的密钥,然而实际设备的非理想特性可能会与理论假设不符,从而被窃听者利用。因此,对QKD系统的实际安全性进行全面而深入的分析,进而设计更完善、更安全的实际系统,是推进QKD实用化的重要环节。郭光灿、韩正甫研究组在QKD系统的实际安全性分析及攻防技术上取得了一系列研究成果,包括:发现探测设备的雪崩过渡区控制漏洞[Physical Review Applied, 10, 064062(2018)]、提出针对探测设备控制攻击的可变衰减防御方案[Optica, 6, 1178-1184(2019)]、研制无需探测表征的量子随机数发生器[Physical Review Letters, 129,050506(2022)]、设计消除编码偏差的容错增强协议[Optica, 9, 812-823(2022)]等。

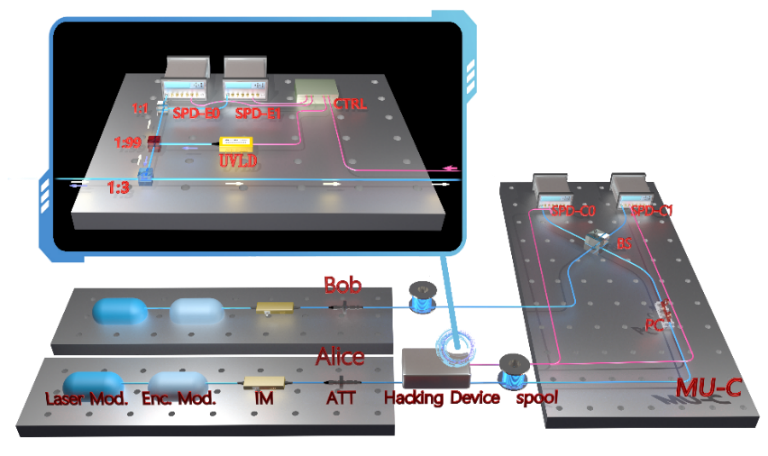

在本工作中,研究组提出了通过外部注入光子操控QKD发送端核心器件的工作状态,进而窃取密钥的攻击思想。研究组首先提出和分析了在商用铌酸锂器件中较显著的光折变效应对QKD的影响,进而设计和验证了对BB84协议QKD系统的攻击方案。实验结果表明:攻击者仅需从外部注入3nW的诱导光,就能成功地实施攻击。团队进一步对测量设备无关型QKD系统设计了发送端攻击方案:攻击者在测量发送端发出的所有量子态的同时,通过注入诱导光引发发送端铌酸锂调制器的光折变效应,从而隐藏其测量行为引起的扰动。研究组利用该方案完成了首个对运行中的测量设备无关QKD系统的量子黑客攻击实验,证明在不被察觉的情况下,窃听者可以获取几乎全部的密钥。针对以上安全性漏洞和攻击方法,研究组也提出了可以有效防御该漏洞的系统设计思路和技术实现方案,验证了通过良好的系统设计和优化的器件使用方式,可以有效提升QKD系统的实际安全性。

图1 针对测量设备无关系统的量子黑客攻击装置

研究组的成果为提升QKD系统的实际安全性研究打开了新的窗口,既发掘和分析了发送端潜在漏洞及其对系统实际安全性带来的威胁,也提出了相应的解决方法。该成果有助于引发领域研究人员对QKD实际安全性的更深入、更全面的思考,对推动QKD的实用化和标准化有重要的意义。

《Optica》论文的第一作者为中科院量子信息重点实验室博士后卢奉宇和博士生叶鹏,通讯作者为王双教授和银振强教授;《Physical Review Applied》论文的第一作者是博士生叶鹏,通讯作者为陈巍研究员。上述研究工作得到了科技部、国家自然科学基金委、中国博士后科学基金会、中国科学院和安徽省的资助。

(中科院量子信息重点实验室、物理学院、中科院量子信息和量子科技创新研究院、科研部)

文章链接:

https://doi.org/10.1364/OPTICA.485389

https://journals.aps.org/prapplied/abstract/10.1103/PhysRevApplied.19.054052